Have any questions?

+44 1234 567 890

PROJEKT

Angriffserkennung durch multidimensionale Analyse sicherheitsrelevanter Datenströme

Die Geschäftsprozesse und somit auch der wirtschaftliche Erfolg der meisten Unternehmen hängen in immer stärkerem Maße von IT-Systemen ab, deren Sicherheit eine zunehmende Herausforderung darstellt. Auf der einen Seite bietet die fortschreitende Vernetzung mit Kunden und Zulieferern neue Möglichkeiten für effiziente Prozessabläufe, erzeugt aber auch komplexe Abhängigkeiten und Angriffsvektoren. Auf der anderen Seite stehen hochprofessionelle, finanziell motivierte Angreifer mit ausgereiften Verwertungsketten, die Unternehmen mit unterschiedlichen kriminellen Methoden bedrohen.

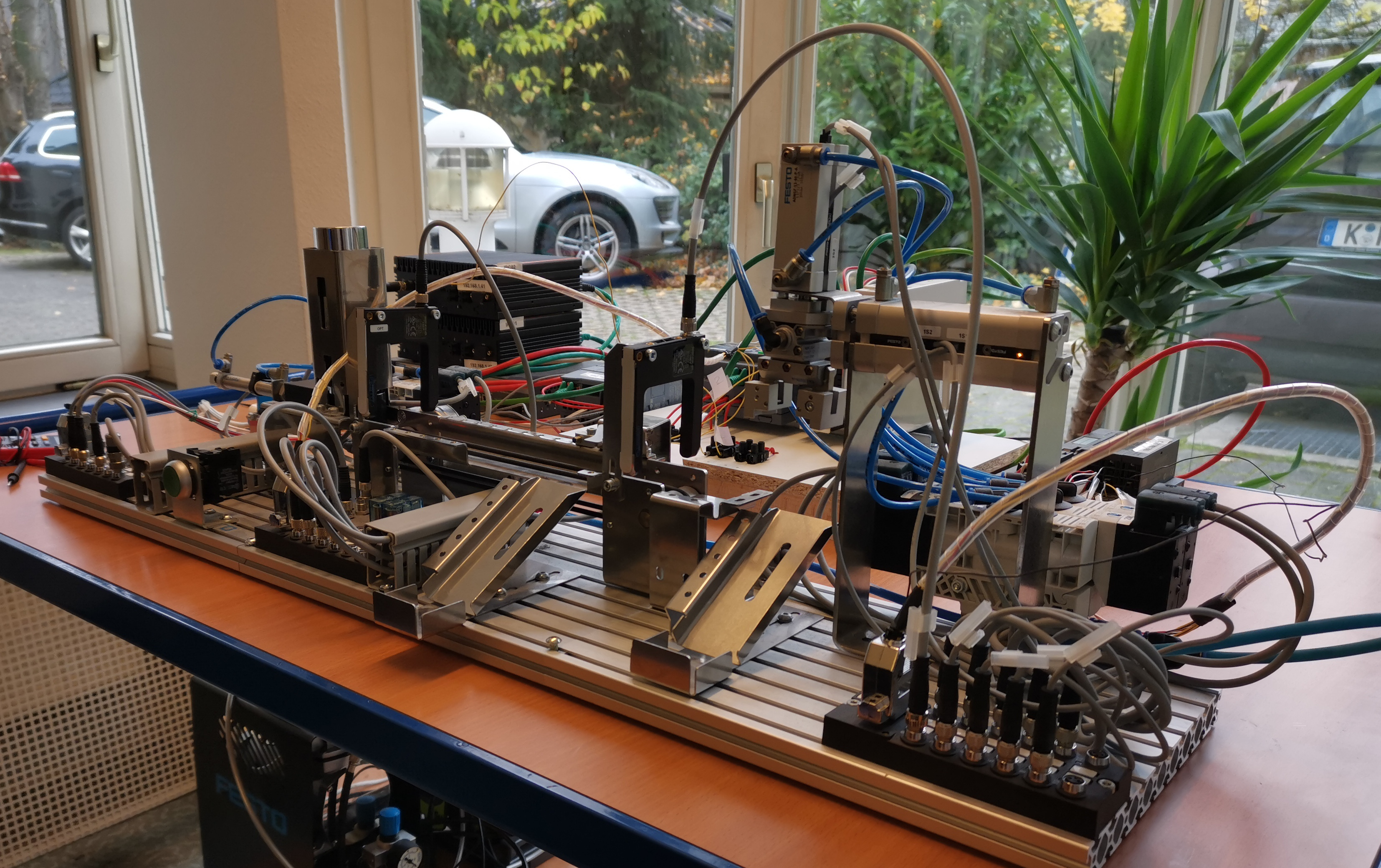

Auch die zunehmende Integration von klassischer IT und Produktions- und Steuersystemen (Operational Technology, OT) erzeugt ganz neue Risiken. Neben klassischen Sicherheitsmaßnahmen wie Firewalls und Malware-Schutz gewinnen Logging- und Monitoring zunehmend an Bedeutung, da jedes Unternehmen davon ausgehen muss, dass professionelle Angreifer

- den Perimeter-Schutz überwinden werden und

- der eingesetzte Schadcode nicht zuverlässig erkannt wird.

Das Eindringen kann dann nur durch ungewöhnliches System- oder Applikationsverhalten sowie anomale Netzwerkkommunikation erkannt werden. Die Erkennung setzt typischerweise aber auch voraus, dass die Daten unterschiedlicher Systeme in einem Analysesystem aggregiert und korreliert werden. Dabei ergeben sich durch die großen Datenmengen besondere Herausforderungen. Mit der schlechten Verfügbarkeit von aktuellen Testdatensätzen können neue Lösungen nicht übergreifend evaluiert werden, wodurch der Vergleich von Algorithmen und Produkten massiv erschwert wird.

In der aktuellen IT-Landschaft werden bereits viele verschiedene Werkzeuge zum Erkennen von Angriffen, Schwachstellen und ungewolltem Verhalten auf Computersystemen und Netzwerken eingesetzt. Bei Signatur-basierten Methoden wird negatives Verhalten modelliert und gesucht. Anomalie-basierte Verfahren hingegen beschreiben das Normalverhalten und versuchen Unstimmigkeiten festzustellen – unter der Annahme, dass nicht normales Verhalten potentiell ungewollt ist. Die Struktur der zugrundeliegenden Daten zur Beschreibung des Normalverhaltens muss allerdings bislang a-priori, also vor dem Zeitpunkt eines Angriffs, festgelegt werden. Dies umfasst auch potenzielle Aggregationen. Daher lassen sich nur Anomalien erkennen, die in der festgelegten Sicht auf die Daten ausgeprägt sind. In anderen Aggregationsebenen auftretende Anomalien können nicht erkannt werden.

Gegenstand des Vorhabens ist deshalb die Entwicklung von fortgeschrittenen Konzepten zur automatischen Aggregation und Analyse sicherheitsrelevanter Netzwerkdaten. Durch die neue Anomalie-Erkennung auf Basis eines selbst entwickelten Algorithmus werden nicht nur Auffälligkeiten im Netz erkannt, es wird auch die Sicht auf die Daten (Aggregationsebene), die das Fehlverhalten beschreibt, grafisch aufarbeitet dargestellt. Eine manuelle Beschreibung der Aggregation für jede Dimensionskombination entfällt, wodurch die Konfiguration des Systems entscheidend erleichtert wird.

Besondere Bedeutung kommt der automatischen und effizienten Verarbeitung zu, die auch mit regulärer Hardware zu bewältigen ist, bzw. mittels horizontaler Skalierung ermöglicht werden muss. Speziell im Rahmen dieser gesteigerten Automatisierung der Auswertungsprozesse bekommt auch die Interpretation der Ergebnisse eine erhöhte Relevanz. Zum einen sollten Ergebnisse und deren Entscheidungsgrundlage auf Basis einer formalisierten Beschreibung (Indicator of Compromise) mit anderen Monitoring- und SIEM-Systemen (Security Information and Event Management) geteilt werden. Zum anderen muss für die Unterstützung manueller Analyseprozesse die Nachvollziehbarkeit durch einen menschlichen Security-Analysten gewährleistet werden, um angemessene Maßnahmen ergreifen zu können. Hierfür sind Konzepte einer geeigneten Visualisierung relevanter Informationen von zentraler Bedeutung.

PARTNER

Projektpartner

Open Source. Open Solutions. Open Strategies. Mission des Bremer IT-Systemintegrators und Softwarehauses ist die Bereitstellung, Optimierung, Absicherung und der Support von technischer IT-Infrastruktur sowie die Entwicklung kundenorientierter und innovativer Open-Source-Software-Lösungen. Ein Schwerpunktthema stellen Sicherheitsanwendungen und Monitoring-Systeme dar, die mittels unterschiedlicher Produkte (IDS, SIEM, Firewalls, VPN, Nagios etc.) in Kundenprojekten umgesetzt und weiterentwickelt werden. Neben den Bereichen Consulting, Systemmanagement und Softwareentwicklung werden auch Forschungsprojekte mit nationalen und internationalen Partnern abgewickelt.

Die rt-solutions.de GmbH ist ein Beratungsunternehmen, das im Jahr 2000 von Wissenschaftlern und Unternehmern mit dem Ziel gegründet wurde, leistungsfähige, sichere IT-Prozesse und -Infrastrukturen als Basis für effektive Unternehmensprozesse zu realisieren. rt-solutions.de berät führende internationale Unternehmen zu allen Fragen der Informationssicherheit und des Datenschutzes. Das Kerngeschäft der Firma sind die Entwicklung und der operative Betrieb von Security-Management-Systemen und technischen Sicherheitsmaßnahmen sowie die Auditierung komplexer IT-Umgebungen und Durchführung forensischer Untersuchungen zur Analyse und Aufklärung von Sicherheitsvorfällen.

Die Forschungsgruppe Trust@HsH ist seit dem Jahre 2006 im Bereich von Trusted Computing, Netzwerksicherheit und mobiler Sicherheit tätig. Innerhalb dieser Themengebiete wurden verschiedene durch das BMBF geförderte Forschungsprojekte wie tNAC, ESUKOM, VisITMeta und SIMU durchgeführt. Die Mitglieder der Forschungsgruppe stellen ihre Ergebnisse auf nationalen und internationalen Konferenzen und Workshops vor und beteiligen sich außerdem als Liaison Member aktiv an Spezifikations-Prozessen der Trusted Computing Group, einem Konsortium aus wichtigen Unternehmen und Forschungseinrichtungen der IT weltweit, das international anerkannte Standards im Bereich der IT-Sicherheit schafft.

Assoziierte Partner

Die Plate Büromaterial Vertriebs GmbH besteht aus einem Firmenverbund, dem die Standorte Bremerhaven, Isernhagen, Brandenburg, Magdeburg, Dessau, Leipzig, Duisburg, Hamburg, Düsseldorf, Freiburg, Ratingen und Gütersloh angehören. Die Firmengruppe beschäftigt heute über 300 Mitarbeiter, verkauft im Jahr für ca. 100 Millionen EUR "Alles gute für das Büro".

Das Abwasserunternehmen hanseWasser Bremen GmbH betreibt mit rund 400 MitarbeiterInnen das 2.300 Kilometer lange Bremer Kanalnetz und sichert auf zwei Kläranlagen in Seehausen und Farge einen wirtschaftlichen und umweltgerechten Reinigungsprozess für jährlich rund 50 Millionen Kubikmeter Abwasser aus Bremen, den Nachbargemeinden sowie für Industrie- und Gewerbekunden.

NEWS

Neuigkeiten aus dem GLACIER-Projekt

VERÖFFENTLICHUNGEN

Konferenzbeiträge und Präsentationen

| T. Laue, T. Klecker, C. Kleiner, K.-O. Detken: A SIEM Architecture for Advanced Anomaly Detection. Open Journal of Big Data (OJBD), Editor in Chief: Victor Chang, Teesside University (UK), Research Online Publishing, www.ronpub.com/ojbd, RonPub UG (haftungsbeschränkt), page 26-42, ISSN 2365-029X,28.06., Lübeck 2022 |

| M. R. Saeed: Anomalieerkennung mit Hilfe von Elastic SIEM sowie die Integration in die Architektur des Forschungsprojekts GLACIER. Bachelor Thesis, Betreuung durch die DECOIT GmbH, Hochschule Bremen, Fachbereich Elektrotechnik und Informatik, Studiengang: Technische Informatik (B.Sc.), Bremen im September 2021 |

| V. Ahlers, T. Laue, N. Wellermann, F. Heine: Visualization of Data Cubes for Anomaly Detection in Network Traffic Data Streams. In Proceedings of the 11st IEEE International Conference on Intelligent Data Acquisition and Advanced Computing Systems Technology and Applications (IDAACS), 22.-25. of September, Faculty of Electrical and Computer Engineering, Cracow University of Technology, Cracow (Poland) 2021 |

| T. Laue, C. Kleiner, K.-O. Detken, T. Klecker: A SIEM Architecture for Multidimensional Anomaly Detection. In Proceedings of the 11st IEEE International Conference on Intelligent Data Acquisition and Advanced Computing Systems Technology and Applications (IDAACS), 22.-25. of September, Faculty of Electrical and Computer Engineering, Cracow University of Technology, Cracow (Poland) 2021 |

| K.-O. Detken: Verfügbarkeit ist nicht alles: Netzmonitoring mit Sicherheitsüberwachung. NET 09/21, 75. Jahrgang, ISSN 0947-4765, Seite 17-20, NET Verlag und Zeitschrift GbR, Kremmen 2021. |

| K.-O. Detken: Alles SIEM, oder was? Netzwerk-Monitoring zur Sicherheitsüberwachung. Fachzeitschrift kes - die Zeitschrift für Informations-Sicherheit, Heft-Nr. 3, 37. Jahrgang, ISSN 1611-440X, SecuMedia Verlags-GmbH, Ingelheim 2021. |

| K.-O. Detken: IT-Sicherheit: Wesentlich mehr Einfallstore als vor der Pandemie. Interview mit Prof. Dr. Kai-Oliver Detken, Wirtschaft in Bremen und Bremerhaven, Handelskammer-Magazin, Ausgabe 02, April 2021, 102. Jahrgang, Verlag Carl Ed. Schünemann KG, Seite 32-33, ISSN 2509-3371, Bremen 2021. |

| Kai-Oliver Detken: Gefährdung und Absicherung von IT-Infrastrukturen: Anomalie-Erkennung durch unterschiedliche Sicherheitssysteme, schweitzerforum, das Kundenmagazin von Schweitzer Fachinformationen, Ausgabe 02/21, Seite 18-21, München 2021 |

| F. Heine, T. Laue, C. Kleiner: "On the Evaluation and Deployment of Machine Learning Approaches for Intrusion Detection". In Proceedings of the IEEE International Conference on Big Data Computing - 6th Special Session on Intelligent Data Mining, Atlanta, GA, USA 2020 |

| V. Ahlers, B. Hellmann: Usability testing of visual policy evaluation for network security event detection. In C. Wartena, R. Bruns: Smart Data Analytics: Schriften des Forschungsclusters Smart Data Analytics 2020. Angewandte Forschung für die Welt von morgen 3: 94–101. Hochschule Hannover, 2020. |

| Detken, Eren: Handbuch Datensicherheit: Datensicherheit in Kommunikation und Information - Handlungsempfehlungen für Kommunen. Handbuch, kartoniert, 410 Seiten, ISBN 978-3-8293-1492-3, Praxis der Kommunalverwaltung, Kommunal- und Schul-Verlag GmbH & Co. KG, Wiesbaden 2020 |

| Mahrenholz, Lukas, Paffrath, Detken: Detecting Low-Level Attacks on Wireless OT Networks. Proceedings of the 5th IEEE International Symposium on Smart and Wireless Systems within the international conferences on Intelligent Data Acquisition and Advanced Computing Systems (IDAACS-SWS), 17.-18. of September, Dortmund University of Applied Sciences and Arts, 17.-18. of September, Seite: 226-231, ISBN 978-1-7281-9959-7, Dortmund 2020 |

| Kai-Oliver Detken: Aber sicher bitte: So wird das Smart Home kein Einfallstor für Hacker. NET 08/20, 74. Jahrgang, ISSN 0947-4765, Seite 26-28, NET Verlag und Zeitschrift GbR, Kremmen 2020 |

| Kai-Oliver Detken: Datenschutz in der Cloud: Lassen sich Privatsphäre und Daten-Hosting miteinander in Einklang bringen? NET 06-07/20, 74. Jahrgang, ISSN 0947-4765, Seite 43-45, NET Verlag und Zeitschrift GbR, Kremmen 2020 |

| Kai-Oliver Detken: Corporate Security. Vom LAN zum Kommunikationsnetz: Netze und Protokolle, Teil 5/2.2, WEKA MEDIA GmbH & Co. KG, Juni 2020, ISBN 978-3-8245-8501-7, Kissing 2020 |

| Kai-Oliver Detken: Unter der Lupe: Monitoring und Sicherheitsanalyse kritischer Industrienetze aus der Box. NET 12/19, 73. Jahrgang, ISSN 0947-4765, Seite 16-18, NET Verlag und Zeitschrift GbR, Kremmen 2019 |

| V. Ahlers, B. Hellmann: Visual analytics of network security metadata (invited paper). In Proceedings of IWEIC 2019 Hiroshima: International Workshop on Electronics, Information and Communication. November 7–8, 2019, Hiroshima, Japan. 1–4. 2019 |

| V. Ahlers, B. Hellmann, G. Dreo Rodosek: A user study of the visualization-assisted evaluation and management of network security detection events and policies. In Proceedings of the 2019 10th IEEE International Conference on Intelligent Data Acquisition and Advanced Computing Systems: Technology and Applications (IDAACS 2019). September 18–21, 2019, Metz, France. 668–673. IEEE, 2019. DOI 10.1109/IDAACS.2019.8924439 |

| Kai-Oliver Detken: Das Industrie-4.0-Dilemma: Messbare IT-Sicherheit in Industrieumgebungen. NET 09/19, 73. Jahrgang, ISSN 0947-4765, Seite 19-21, NET Verlag und Zeitschrift GbR, Kremmen 2019 |

| M. Ehrlich, H. Trsek, L. Wisniewski, J. Jasperneite: Survey of Security Standards for an automated Industrie 4.0 compatible Manufacturing. In: IECON 2019 - 45th Annual Conference of the IEEE Industrial Electronics Society (IES) Lissabon (Portugal), Oct 2019 |

|

M. Ehrlich, H. Trsek, M. Gergeleit, J. Paffrath, K. Simkin, J. Jasperneite: Secure and Flexible Deployment of Industrial Applications inside Cloud-Based Environments. Accepted in: 24th IEEE International Conference on Emerging Technologies and Factory Automation (ETFA), Saragossa, Spanien, Sept. 2019 |

|

L. Renners, F. Heine, C. Kleiner and G. Dreo Rodosek, " Adaptive and Intelligible Prioritization for Network Security Incidents" , accepted for publication at IEEE Cyber Science Conference, Oxford, June 2019 |

|

Kai-Oliver Detken: Unternehmensschutz: IT-Monitoring und Security Information and Event Management (SIEM) für den Mittelstand. Vortrag auf dem Open Source Business Day von der Open Source Business Alliance (OSBA), Handelskammer Bremen, 21. Mai, Bremen 2019 |

|

M. Ehrlich, M. Gergeleit, K. Simkin, H. Trsek: Automated Processing of Security Requirements and Controls for a common Industrie 4.0 Use Case. In: 2019 International Conference on Networked Systems (NetSys) In: 2019 International Conference on Networked Systems (NetSys) München (Deutschland), März 2019 |

|

L. Renners, F. Heine, C. Kleiner and G. Dreo Rodosek, " Design and Evaluation of an Approach for Feedback-based Adaptation of Incident Prioritization " accepterd for publication at 2nd International Conference on Data Intelligence and Security (ICDIS), South Padre Island, TX, 2019 |

|

M. Friesen, G. Karthikeyan, S. Heiss, L. Wisniewski, H. Trsek: A comparative evaluation of security mechanisms in DDS, TLS and DTLS. In: Kommunikation in der Automation - KommA 2018 Nov 2018 |

|

M. Gergeleit, H. Trsek, T. Eisert, M. Ehrlich: Modelling Security Requirements and Controls for an Automated Deployment of Industrial IT Systems. In: 9. Jahreskolloquium "Kommunikation in der Automation - KommA" Lemgo, Deutschland, Nov 2018 |

|

M. Ehrlich, H. Trsek, J. Jasperneite: Automatische Evaluierung von Anforderungen bezüglich der Informationssicherheit für das zukünftige industrielle Netzwerkmanagement. In: Echtzeit und Sicherheit 2018 Boppard am Rhein, Deutschland, Nov 2018 |

|

M. Ehrlich, L. Wisniewski, H. Trsek, J. Jasperneite: Modelling and Automatic Mapping of Cyber Security Requirements for Industrial Applications: Survey, Problem Exposition, and Research Focus. In: 14th IEEE International Workshop on Factory Communication Systems (WFCS) Imperia (Italien), Jun 2018 |

|

L. Renners, F. Heine, C. Kleiner and G. Dreo Rodosek, "A Feedback-Based Evaluation Approach for the Continuous Adjustment of Incident Prioritization," 2018 1st International Conference on Data Intelligence and Security (ICDIS), South Padre Island, TX, 2018, pp. 176-183. doi: 10.1109/ICDIS.2018.00036 |

|

Detken: Anomalieerkennung leicht gemacht: Ziel ist die Erhöhung der Unternehmenssicherheit. NET 09/18, 72. Jahrgang, ISSN 0947-4765, Seite 18-20, NET Verlag und Zeitschrift GbR, Kremmen 2018 |

|

Detken, Jahnke, Rix, Steiner: Erfüllung von Compliance-Anforderungen durch automatisierte Bearbeitung von Sicherheitsvorfällen. D.A.CH Security 2018: Bestandsaufnahme, Konzepte, Anwendungen und Perspektiven, ISBN 978-3-00-060424-9, Hrsg. Peter Schartner und Norbert Pohlmann, syssec-Verlag, Gelsenkirchen 2018 |

|

M. Ehrlich, H. Trsek, L. Wisniewski, J. Jasperneite, D. Mahrenholz. „Automatic Mapping of Cyber Security Requirements to support Network Slicing in Software-Defined Networks”, 22nd IEEE International Conference on Emerging Technologies and Factory Automation (ETFA), Limassol, Zypern, Sept. 2017 |

|

W. Nüßer, E. Koch, H. Trsek, R. Schumann, D. Mahrenholz. „Cyber Security in Production Networks – An Empirical Study about the Current Status“, 22nd IEEE International Conference on Emerging Technologies and Factory Automation (ETFA), Limassol, Zypern, Sept. 2017 |

|

V. Wendt, M. Ehrlich, H. Trsek, L. Wisniewski, J. Jasperneite. „Security Concept for a Cloud-based Automation Service”, VDI-Kongress Automation 2017, Baden Baden, Juni 2017 |

|

Detken: Netzvisualisierung: Monitoring zur Netzdokumentation nutzen. NET 10/17, 71. Jahrgang, ISSN 0947-4765, NET Verlagsservice GmbH, Woltersdorf 2017 |

|

Detken, Jahnke, Kleiner, Rohde: Combining Network Access Control (NAC) and SIEM functionality based on Open Source. Proceedings of the 9th IEEE International Conference on Intelligent Data Acquisition and Advanced Computing Systems (IDAACS): Technology and Applications, ISBN: 978-1-5386-0696-4, 21-23th September, University Politehnica of Bucharest (Rumania), Bucharest 2017 |

|

Detken, Kleiner, Rohde, Steiner: IT-Sicherheitsanalyse durch NAC-Systeme mit SIEM-Funktionalität. D.A.CH Security 2017: Bestandsaufnahme, Konzepte, Anwendungen und Perspektiven, ISBN 978-3-00-057290-6, Hrsg. Peter Schartner und Andrea Baumann, syssec-Verlag, München 2017 |

|

F. Heine, and M. Rohde: "PopUp-Cubing: An Algorithm to Efficiently Use Iceberg Cubes in Data Streams”. In Proceedings of the Fourth IEEE/ACM International Conference on Big Data Computing, Applications and Technologies (BDCAT '17). ACM, 2017 |

|

F. Heine: "Outlier Detection in Data Streams Using OLAP Cubes". In: Kirikova M. et al. (eds) New Trends in Databases and Information Systems. ADBIS 2017. Communications in Computer and Information Science, vol 767. Springer, Cham |

|

B. Hellmann, V. Ahlers, G. Dreo Rodosek: Integrating visual analysis of network security and management of detection system configurations. In Proceedings of the 2017 IEEE 9th International Conference on Intelligent Data Acquisition and Advanced Computing Systems: Technology and Applications (IDAACS). September 21–23, 2017, Bucharest, Romania. 1020–1025. IEEE, 2017. DOI 10.1109/IDAACS.2017.8095240 |

TERMINE

Projekttreffen, Telefonkonferenzen und andere wichtige Termine

| 30.09.2021 | Bremen | Offizielles Ende des GLACIER-Projektes des Bundesministerium für Bildung und Forschung (BMBF) |

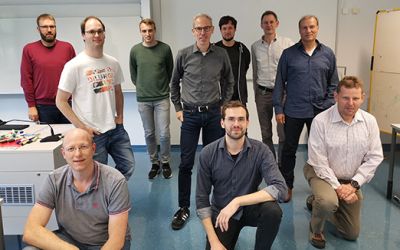

| 29.09.2021 | Bremen | Achtes Konsortialtreffen zum Abschluss des Projektes bei der Hochschule Hannover (Hannover) |

| 28.09.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 21.09.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 14.09.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 13.09.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP3, AP4, AP5 und AP6 |

| 07.09.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 06.09.2021 | Bremen | Start des Feldtests beim assoziierten Partner hanseWasser Bremen für drei Wochen |

| 31.08.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 30.08.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP3, AP4, AP5 und AP6 |

| 24.08.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 17.08.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 16.08.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP3, AP4, AP5 und AP6 |

| 10.08.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 09.08.2021 | Bremen | Start der Aufnahme des Normalzustandes bei dem assoziierten Partner hanseWasser Bremen für zwei Wochen |

| 03.08.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 02.08.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP3, AP4, AP5 und AP6 |

| 27.07.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 20.07.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 19.07.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP3, AP4, AP5 und AP6 |

| 13.07.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 06.07.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 05.07.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP3, AP4, AP5 und AP6 |

| 29.06.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 22.06.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 21.06.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP3, AP4, AP5 und AP6 |

| 15.06.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 08.06.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 07.06.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP3, AP4, AP5 und AP6 |

| 01.06.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 31.05.2021 | Bremen | Siebtes Konsortialtreffen als Videokonferenz |

| 25.05.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 18.05.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 11.05.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 10.05.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 04.05.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 03.05.2021 | Bremen | Entwickler-Videokonferenz der Partner bzgl. Visualisierung, Back-end-Entwicklung und Anomalie-Erkennung |

| 27.04.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 26.04.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 20.04.2021 | Bremen | Entwickler-Videokonferenz (weekly) |

| 12.04.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 30.03.2021 | Bremen | Entwickler-Videokonferenz der Partner bzgl. Visualisierung, Back-end-Entwicklung und Anomalie-Erkennung |

| 22.03.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 08.03.2021 | Bremen | Entwickler-Videokonferenz der Partner bzgl. Visualisierung, Back-end-Entwicklung und Anomalie-Erkennung |

| 08.03.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 22.02.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 08.02.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 25.01.2021 | Bremen | Entwickler-Videokonferenz der Partner bzgl. Visualisierung, Back-end-Entwicklung und Anomalie-Erkennung |

| 25.01.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 14.01.2021 | Bremen | Sechstes Konsortialtreffen als Videokonferenz |

| 11.01.2021 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 14.12.2020 | Bremen | Entwickler-Videokonferenz der Partner bzgl. Visualisierung, Back-end-Entwicklung und Anomalie-Erkennung |

| 07.12.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 23.11.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 19.11.2020 | Bremen | Entwickler-Videokonferenz der Partner bzgl. Visualisierung, Back-end-Entwicklung und Anomalie-Erkennung |

| 09.11.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 02.11.2020 | Bremen | Entwickler-Videokonferenz der Partner bzgl. Visualisierung, Back-end-Entwicklung und Anomalie-Erkennung |

| 26.10.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 12.10.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 01.10.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 28.09.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 23.09.2020 | Bremen | Fünftes Konsortialtreffen in Bremen bei der DECOIT GmbH |

| 21.09.2020 | Bremen | Entwickler-Videokonferenz der Partner bzgl. Visualisierung, Back-end-Entwicklung und Anomalie-Erkennung |

| 17.09.2020 | Bremen | Entwickler-Videokonferenz der Partner bzgl. Absprache Incident/Anomalie-Datenstruktur |

| 14.09.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 08.09.2020 | Köln | Entwickler-Videokonferenz der Partner bzgl. Visualisierung, Back-end-Entwicklung und Anomalie-Erkennung |

| 31.08.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 17.08.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 10.08.2020 | Köln | Entwickler-Videokonferenz der Partner bzgl. Einführung in die Testumgebung bei rt-solutions |

| 03.08.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 21.07.2020 | Bremen | Entwickler-Videokonferenz der Partner bzgl. Visualisierung, Back-end-Entwicklung und Anomalie-Erkennung |

| 20.07.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 06.07.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 22.06.2020 | Bremen | Videokonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 16.06.2020 | Bremen | Entwickler-Videokonferenz der Partner bzgl. Visualisierung, Back-end-Entwicklung und Anomalie-Erkennung |

| 08.06.2020 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 18.05.2020 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 12.05.2020 | Köln | Entwickler-Telko der Partner bzgl. Programmiersprache der Visualisierung, gemeinsamer Back-end-Entwicklung und Anomalie-Erkennung |

| 04.05.2020 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 20.04.2020 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 06.04.2020 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 26.03.2020 | Bremen | Entwickler-Telko der Partner bzgl. des Incident Reports |

| 23.03.2020 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP1, AP2, AP3 und AP4 |

| 19.03.2020 | Bremen | Entwickler-Telko der Partner bzgl. der Arbeiten nach dem Analyseprozess |

| 09.03.2020 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP1 und AP2 |

| 05.03.2020 | Hannover | Entwicklertreffen bei der Hochschule Hannover |

| 19.02.2020 | Bremen | Viertes Konsortialtreffen in Bremen bei der DECOIT GmbH |

| 14.02.2020 | Bremen | Entwickler-Telko der Partner bzgl. der Anomalie-Erkennung |

| 10.02.2020 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP1 und AP2 |

| 27.01.2020 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP1 und AP2 |

| 21.01.2020 | Bremen | Entwickler-Telko der Partner bzgl. der Anomalie-Erkennung |

| 20.01.2020 | Bremen | Entwickler-Telko der Partner bzgl. der Docker-Entwicklung |

| 13.01.2020 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP1 und AP2 |

| 09.01.2020 | Bremen | Entwickler-Workshop mit rt-solutions zum Thema Docker |

| 16.12.2019 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP1 |

| 05.12.2019 | Bremen | Telefonkonferenz der Partner bzgl. der Agenten-Entwicklung |

| 02.12.2019 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP0 und AP1 |

| 18.11.2019 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP0 und AP1 |

| 13.11.2019 | Köln | Drittes Konsortialtreffen in Köln bei rt-solutions |

| 04.11.2019 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP0 und AP1 |

| 21.10.2019 | Bremen | Telefonkonferenz der Partner zu Arbeiten an den AP0-Berichten |

| 07.10.2019 | Bremen | Telefonkonferenz der Partner zu Arbeiten an den AP0-Berichten |

| 23.09.2019 | Bremen | Telefonkonferenz der Partner zu Arbeiten an den AP0-Berichten |

| 09.09.2019 | Bremen | Telefonkonferenz der Partner zu Arbeiten an den AP0-Berichten |

| 26.08.2019 | Bremen | Telefonkonferenz der Partner zu Arbeiten an den AP0-Berichten |

| 19.08.2019 | Bremen | Telefonkonferenz der Partner zu Arbeiten an den AP0-Berichten |

| 12.08.2019 | Bremen | Entwickler-Telko der Partner bzgl. High-Level-Architektur-Absprache |

| 12.08.2019 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP0 und AP1 |

| 30.07.2019 | Hannover | Zweites Projekttreffen in Hannover |

| 15.07.2019 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP0 |

| 01.07.2019 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP0 |

| 17.06.2019 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP0 |

| 27.05.2019 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP0 |

| 26.05.2019 | Bremen | Workshop beim assoziierten Partner hanseWasser |

| 21.05.2019 | Bremen | Open Source Business Day in der Bremer Handelskammer |

| 13.05.2019 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP0 |

| 29.04.2019 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP0 |

| 15.04.2019 | Bremen | Telefonkonferenz der Partner bzgl. der Arbeiten am AP0 |

| 04.04.2019 | Bremen | Kick-off-Meeting des GLACIER-Projekts in den Räumen der DECOIT GmbH |

| 01.04.2019 | Berlin | Offizieller Starttermin des Projektes GLACIER durch das BMBF |

DOWNLOADS

Downloadbereich

KONTAKT

Haben Sie Fragen zum Projekt?

Kontaktieren sie uns: info (at) decoit.de

Förderung

Gefördert durch: